Čo sa vlastne stalo?

Dňa 9. decembra bola nahlásená akútna zraniteľnosť (RCE) vzdialeného spustenia kódu v protokolovom balíku Apache Log4j 2 verzie 2.14.1.

Apache Log4j je najobľúbenejšia protokolovacia JAVA knižnica s viac ako 400 000 stiahnutiami z projektu na GitHub. Používa ho veľké množstvo spoločností na celom svete, čo umožňuje prihlásenie do širokej škály populárnych aplikácií.

Využitie tejto zraniteľnosti je jednoduché a umožňuje útočníkom ovládať webové servery, ktoré sú java-based a spúšťať remote code execution attacks.

Knižnica Log4j je súčasťou, takmer každej internetovej služby alebo aplikácie, ktorú poznáme, vrátane Twitteru, Amazonu, Microsoftu, Minecraftu a ďalších. V súčasnosti sa väčšina útokov sústreďuje na využitie ťažby kryptomien na úkor obetí, v horšom prípade sa zdatnejší útočníci môžu pokúsiť o útoky na väčšie spoločnosti.

Čo potrebujete aby ste ostali chránený?

Check Point už vydal novú ochranu Quantum Gateway poháňanú Threat Cloud, ktorá je navrhnutá tak, aby tomuto útoku zabránila a jej používaním zostanete chránení.

Ak sa vaše firewally Quantum aktualizujú o nové automatické ochrany, v tom momente už ste chránení. V opačnom prípade musíte implementovať novú ochranu podľa uvedených pokynov, ktoré nájdete tu. Vyzývame IT a bezpečnostné tímy, aby v tejto veci okamžite prijali opatrenia a chránili sa.

Je Check Point ovplyvnený zraniteľnosťou Log4j?

Architektúra Check Point Infinity nie je ovplyvnená Log4j. Dôkladne sme overili, že táto chyba zabezpečenia neovplyvňuje naše portfólio Infinity vrátane Quantum firewallov, SMART Managementu, Harmony Endpoint, Harmony Mobile, ThreatCloudu a CloudGuardu.

Link na obrazok: https://www.checkpoint.com/infinity-vision/threatcloud/

Čísla za CVE-2021-44228:

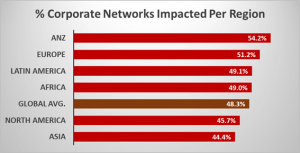

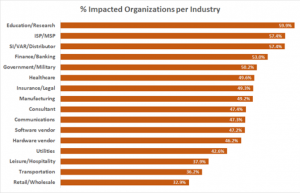

Toto CVE sa pripája k všeobecnej skupine kybernetickej pandémie, kde hlavné zraniteľnosti v softvéri a službách ovplyvňujú obrovský počet organizácií. Odkedy bola implementovaná táto ochrana, zabránila viac ako 4 300 000 pokusom tejto zraniteľnosti, pričom viac ako 46 % z týchto pokusov vykonali známe hackerské skupiny. Doteraz sme boli svedkami pokusu o zneužitie viac ako 48 % podnikových sietí na celom svete.

Čo robí Check Point pre zmiernenie?

Check Point Software vydal ochranu Quantum Gateway proti zraniteľnosti Apache Log4j Remote Code Execution (CVE-2021-44228). Vyzývame všetkých zákazníkov, aby sa uistili, že ochrana je nastavená na prevenciu, aby sa zabránilo zneužitiu ich dát a informácií. Okrem toho Apache poskytol opravu (Log4j 2.15.0) na zmiernenie tejto zraniteľnosti. Používatelia môžu zodpovedajúcim spôsobom aktualizovať svoju verziu. Ak to nie je možné, podľa poradenstva Apache sú možné ďalšie kroky:

Pre Log4j 2.10 alebo vyšší: pridajte -Dlog4j.formatMsgNoLookups=true ako možnosť príkazového riadku alebo pridajte log4j.formatMsgNoLookups=true do súboru log4j2.component.properties na ceste k triede, aby ste zabránili vyhľadávaniu v udalostiach protokolu.

Pre Log4j 2.7 alebo vyšší: zadajte %m{nolookups} v konfigurácii PatternLayout, aby ste zabránili vyhľadávaniu v udalostiach protokolu.

Zvážte zablokovanie odchádzajúceho prenosu LDAP a RMI na internet zo zraniteľných serverov. Odstráňte triedy JndiLookup a JndiManager z log4j-core jar. Všimnite si, že odstránenie JndiManager spôsobí, že JndiContextSelector a JMSAppender nebudú fungovať.

CloudGuard AppSec poskytuje ochranu pred zneužitím tejto zraniteľnosti pomocou aplikácie Check Point Web Application Best Practice v režime Zabrániť.

Okrem toho všetci zákazníci, ktorí používajú CloudGuard AppSec IPS, dostali aj automatickú aktualizáciu signatúr s príslušným číslom CVE. Naša nová generácia WAF používaná na ochranu aplikácií využíva prevenciu založenú na AI a tým Check Point zaisťuje, že všetky vaše webové aplikácie sú automaticky chránené bez potreby implementácie, proaktívnej aktualizácie alebo inštalácie.

Ako súčasť nášho záväzku, udržiavať náš kybernetický svet bezpečný, ponúkame mesačný bezplatný prístup k aplikácii CloudGuard AppSec proti útokom Log4j. Prístup k nemu môžete získať jednoduchou registráciou tu.

Pre akékoľvek informácie nás neváhajte kontaktovať.